- ITリテラシー

- 公開日:

サイバーリスクとは?リスクマネジメントや、サイバー攻撃の手口や事例を解説

本コラムは、近年急増しているサイバー攻撃の事例・手口を紹介した上で、企業が備えるべきリスク対策の手法を解説します。コンピュータ・ウイルスの対策ソフトを入れずに仕事をしている人は稀だと思いますが、ウイルス対策だけでは防ぐことができない巧妙な攻撃が多くあります。誰もが名前が知っている大企業や地域病院が、ランサムウェア(パソコン・サーバ内のファイルを暗号化して、復元のためには金銭を要求する)に感染した結果、製造ラインを止めざるを得なくなったり、商品の出荷・部品の仕入れができなくなったり、診察に必要なカルテを呼び出せなくなったり、という甚大な被害を受けた、と報道されています。これらの企業もある程度は対策をしていたのに、その対策をすり抜けてしまうのです。攻撃を防止するだけでなく、不正なプログラムが社内に入り込んだ後のことも事前に考えておく必要があります。

- おすすめの方

- 社内システム整備が自身の本来業務になっている方

- システム投資に権限・責任を持つ経営陣

- 怪しいメール開封への注意やパスワード管理・更新の徹底などが社内通達で回ってきた経験がある方

- WAF、DMZ、EDRなど最近の防御法(セキュリティ)に関心がある方

1.サイバーリスクとは?

一言でいえば、企業がサイバー攻撃を受けることによって被る様々な支障、影響、損害です。一般的に、リスクは、その発生確率と、仮にその危害が生じた際の程度(どの程度広く影響し、甚大な損害が生じるか)の掛け合わせで定義されます。コンピュータやインターネットを使わない企業活動が想定できないように、ほぼ全ての従業員がコンピュータを扱い、日々、膨大なデータが処理されることを前提に企業活動は回っています。発生確率は上がり(メール開封1つ1つが攻撃かもしれません)、攻撃によって企業活動が受ける影響も甚大になっています。例えば、BtoCの会社では、サイバー攻撃によって顧客の個人情報が漏えいしたり、サービス提供をする前提としての社内データが失われたり、業務そのものが止まったり、という被害が起こり得ます。BtoBの会社でも、注文情報の多くはデジタル化されて、コンピュータやサーバ内で保存されているので、サイバー攻撃によってデータが破壊されたり暗号化されたりすると、出荷・注文などができなくなります。いずれの業界でも、顧客や取引先からの信頼を失う結果となります。

2.サイバー攻撃とは?

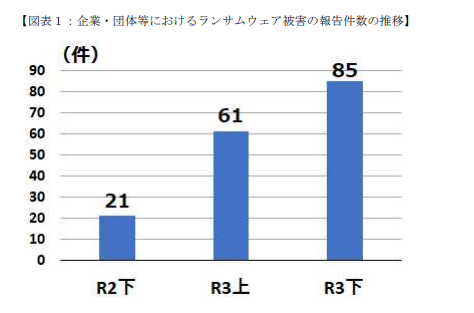

企業におけるサイバー攻撃としては、データを暗号化して、復元のために身代金を要求するランサムウェアの被害が近年急増しています(後掲のグラフにあるように、警察庁への被害報告が2020年度下半期は21件であったのが、2021年度は上半期だけで61件、下半期はさらに85件、と急増)。コロナ禍でテレワークが増えていますが、その結果、社内ネットワークに対する外部からの接続が増えて、従前のセキュリティ対策では不十分であったために不正アクセスを許してしまう事案が増えているのです。

なお、昨年夏の東京オリンピック・パラリンピック期間中、大会運営に関わるシステムやネットワークに仕掛けられたサイバー攻撃は、延べ4億5000万回もあった、と報道されています。すべてブロックして、パスワードが盗まれるような事態は防止できたそうですが、最近は、海外からの攻撃が急増し、一部は国家ぐるみであると言われており、技術はさらに高度化・巧妙化しています。

2-1 サイバー攻撃の現状

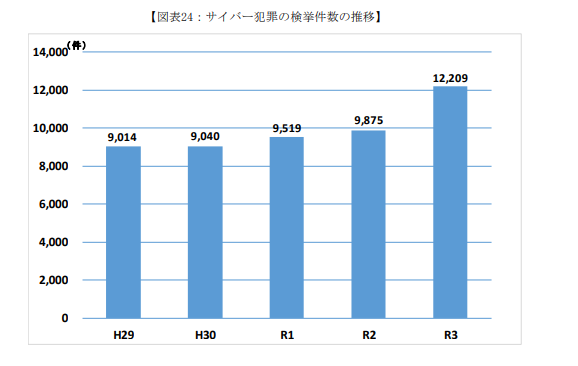

前述のように、コロナ禍・テレワークの増加は企業がサイバー攻撃を受けるリスクを高めています。また、ネットショッピング増加に伴って、インターネット上でのクレジット決済も増えており、その結果、他人のID・パスワードを入手して不正送金する事案も急増しています(後述する、フィッシングサイトへの誘導)。警察庁が検挙しているサイバー犯罪の多くは、個人が被害者となっている不正送金やクレジットカード不正利用ですが、その検挙件数の急増は、企業が直面しているサイバーリスクの高まりも示唆しています。

2-2 サイバー攻撃の主要な手口

①マルウエア

ランサムウェア(コンピュータやサーバ内のファイルを暗号化して、復元のための身代金を要求する)に代表される、「悪意のある」プログラムを潜り込ませることです。感染経路としてはメールの添付ファイルを開かせるのが典型です。送信元アドレスを取引先や社内の他部署からであるかのように見せかける「標的型攻撃メール」が増えています。

ランサムウェア以外のマルウェアとしては、スパイウェアやボットが有名です。

一般的に、スパイウェアと呼ばれるのは、ユーザー自身が気づかずに、ホームページを見たり、フリーソフトをインストールしたりしただけで、コンピュータに入り込み、ユーザー名やパスワードなどの個人情報を盗み取って、外部へ送信するプログラムです。なお、ユーザーが「使用許諾契約」上で承諾して、ソフトウェアの利用状況や障害情報などを開発会社へ送信する場合にも定義上はスパイウェアとなりますが、送信される情報は個人情報ではなく、機能改善に活用するためのものです。

ボットとは、一定の処理を自動化するプログラムを指し、スマホに搭載されている音声アシスタントもボットですし、ホームページでユーザーの質問に回答するチャットもボットです。サイバー攻撃におけるボットとは、感染すると、コンピュータが外部から操られてしまうような不正なプログラムです。

②DoS/DDoS攻撃

DoSとは「Denial of Service」の略語です。日本語にすると、サービス妨害となります。ターゲットとなるWebサイトへ膨大な量のデータ、不正なデータを送りつけることで、Webサイトを管理するサーバを止めてしまう攻撃です。人気のあるコンサート・イベントの予約サイトにアクセスしようとすると、なかなか処理が進まず閲覧できないことがあります。一時的に多くの人がアクセスしてくると処理が増大し、大きな負荷がかかってしまうためです。Dos攻撃は、アクセス集中の状態を意図的に再現しているのです。

DDoSは「Distributed Denial of Service」の略語で、DoS攻撃をDistributed=分散された、複数の発信元から同時に攻撃を行うことを意味します。

攻撃を受けたサーバやネットワーク機器には大きな負荷がかかり、ホームページへのアクセスができなくなったり、ネットワークの遅延が起こったりします。

DoS/DDoS攻撃は複雑な技術を必要としません。例えば、WindowsOSでは、キーボードの「F5」キーを押すと、画面が更新(リロード)されます。ホームページを見ている際にF5キーを押すと、ページが再読み込みされ、サーバへ処理リクエストが送信されます。繰り返しF5キーを押すと、サーバへの負荷がかかるので、連続してF5キーを押し続ける「F5アタック」でもDoS攻撃になります。前述のボットを組み込んで乗っ取ったコンピュータを複数台使って「F5アタック」を行う、というのは特別な技術がなくても可能です。

攻撃側が容易である一方、攻撃を受ける側が受ける大量のアクセスは、一見すると通常のアクセスと見分けがつかず、攻撃として来ているアクセスだけを区別して排除することは難しいです。

③ID・パスワードを不正入手してシステムにログインする攻撃

システム攻撃の直接的な方法は、管理者権限でログインすることです。ID・パスワードを不正入手する方法としては、ブルートフォース攻撃(総当たり)、辞書攻撃、リスト型アカウントハッキングなどがあります。

ブルートフォース攻撃(総当たり)は、4桁の暗証番号のように比較的短いパスワードを探るために、文字や数字について考えられる大量の組み合わせを試す攻撃です。人間ではできないので、プログラムで自動的に試していきます。「総当たり」のため、試行回数が多くなり、不正アクセスの検出は比較的容易です。

辞書攻撃は総当たりではなく、侵入者がパスワードとしてよく使われる単語や語句の「辞書リスト」を使って、不正ログインを試みる方法です。ただし、最近では、意味のある単語をパスワードとして使うことは避けられ、英字と数字の組み合わせが一般的であるため、「辞書リスト」方式は有効ではなくなっています。

これらの(攻撃側にとっての)弱点をカバーするために、試行回数を減らして不正ログインを成功させるのがリスト型アカウントハッキングです。企業では使い回しの例は少ないですが、個人では、複数のWebサービスで同じID・パスワードを共通して使っている場合があります。いずれかのサイトでID・パスワードが漏えいした場合、そのIDとパスワードを利用して他のWebサイトへの不正アクセスを試みると、成功確率が格段に上がります。試行回数も通常のアクセスと区別がつきにくくなります。企業でも現場ユーザーが外部のWebサービスを利用する際にはID・パスワードは使い回ししているケースがあるので、リスト型アカウントハッキングの被害を受けやすい状況です。

3.サイバーリスクの事例

3-1 ランサムウェアによる被害

2021年度から急増しているランサムウェア被害は、様々な業界に広がっています。年度前半はセキュリティ対策が甘くなりがちな海外子会社が狙われることが多かったですが、後半からは国内の拠点が直接狙われることが増えて、私たちの日常生活にも影響を与えるようになってきています。

徳島県の地域を支える病院では、ランサムウェアで暗号化された結果、電子カルテが閲覧できないようになり、約2か月間、診療ができない状況に陥りました。2022年2月、国内最大手の自動車メーカーの国内工場が丸1日、稼働停止となりました。これは、自動車の内外装部品を供給する取引先がランサムウェア被害を受けた結果、部品の納品を受けられなくなったことが原因です。「ジャスト・イン・タイム」で製造効率化を極限まで進めた結果、組み立てメーカーは在庫を極力少なくしています。そのため、サプライチェーン(供給網)のどこかがサイバー攻撃が受けると、その影響は全体に波及することになります。

その他、発注書や図面などの機密情報が暗号化されてしまったり、100万件以上の個人情報漏えいの可能性がある状況となったり、基幹システムが暗号化された結果として上場企業の義務となっている四半期報告書の提出を延期せざるを得なくなったり、と様々な被害が生じています。

- 参考:ITmedia NEWS

3-2 ID・パスワードの不正入手による被害

2019年7月、国内最大手のコンビニ・チェーンが、QRコード®決済の新サービスを立ち上げました。しかし、開始当初から、身に覚えのない取引がされている、との問い合わせが来るようになり、不正支払いや不正チャージが800人以上、被害総額3861万円にものぼりました。これは「リスト型アカウントハッキング」によって、他人になりすましてログインするサイバー攻撃によるものと推測されています。不正アクセスを防止する措置として、ログインしようとしたユーザーに対して、ショートメール等でパスコードを送信して本人確認を行う二段階認証や、普段使っていない端末からのログインに対しては警告を発することが通常ですが、当時、そのような措置が全く採られていませんでした。当然、被害弁償はされましたが、顧客からの不信感が高まったこともあり、サービス停止後に再開することなく、QRコード®決済の独自システムは廃止となりました。

似たような事件は2020年にも続き、携帯電話最大手の通信会社が開設した、現金チャージ型のモバイルウォレットのサービスで不正チャージの被害が発生しました。これは、氏名、口座番号、生年月日、キャッシュカードの暗証番号など他人の銀行口座の情報を不正入手した犯人が、自身のアカウントに他人の銀行口座を登録して、そこから自身のアカウントへ不正に振込をしたものです。被害の原因は、通信会社側、銀行側の双方にありますが、通信会社としてはアカウント開設における本人確認が行われていなかった(メールアドレスだけで開設できた)、という問題点がありました。

これらの事件を受けて、QRコード®決済やモバイルバンキングにおいて、二段階認証の仕組みや本人確認の徹底などの対策が採られるようになりました。

- 参考:セブン&アイ・ホールディングス

- 参考:不正検知Lab

4.サイバー攻撃によるリスク

サイバー攻撃は、「蟻の一穴から千丈の堤防が崩れる」かのように、1人の従業員の不注意からシステム全体へ波及し(攻撃発生時)、その後、顧客からの信頼失墜、取引先との関係悪化、規制当局からの調査・制裁などが生じ(影響発生)、最終的に、顧客や取引先に生じた損害・慰謝料の賠償、再発防止のためのセキュリティ強化・業務体制の見直し(損害発生)、と三段階に拡大していきます。

被害規模が大きく、市民生活にまで影響している場合、記者会見などのマスコミ対応も必要となり、場合によっては経営陣の引責辞任まで発展します。

4-1 サイバー攻撃発生時

前述のように、様々な攻撃手法があるので、ユーザー側では異常・不正アクセスに気づけないケースもあります。通常のPDFだと思って添付ファイルを開けたら、隠しファイルでプログラムが組まれていて、ランサムウェアの侵入となっている場合、ユーザー側ではすぐに気づけず、基幹システムまで侵入を許し、大量のファイルが暗号化されてしまう事態となります。

他にも、管理者権限が奪われ(ID・パスワードが不正入手され)、会社のホームページのプログラムが改ざんされた結果、そのサイトを閲覧したユーザーが別の悪意ある第三者のサイトへ自動的に誘導され、不正なファイルをダウンロードされたり、ユーザーのID・パスワードを入力させるフィッシング詐欺に利用されたり、というケースでも、ユーザーからの問い合わせがない限り、企業側では不正プログラムの存在に気づきにくいです。

攻撃発生時、いかに迅速に不正検出できるか、が重要となります。後述するサイバーリスク対策の第一歩として、EDR(エンドポイントでの検知と対応)導入が重要となるのは以上のような理由です。

4-2 影響発生時

システム障害から波及する影響としては、顧客の個人情報漏えいや不正出金などで損害を被って、顧客離れを起こす、事業停止によって取引先へ出荷ができなくなって操業停止となる、金融や通信等の社会インフラに影響が出て規制当局からの調査が入る等、企業業績や社会的評価が大きく低下するものが挙げられます。マイナスの影響を最小限に抑えるためにも、仮に攻撃が成功してしまった=不正アクセスが行われた場合でも、障害の範囲を狭くする必要があります。

例えば、DMZ(DeMilitarized Zone:和訳すると「非武装地帯」)という仕組みは、攻撃を受けやすい外部ネットワークから、機密情報な個人情報を多く含む社内ネットワークと切り離すものです。DMZでは、ファイアウォールと呼ばれる関所が稼働します。ファイアウォールは、「必要な通信」と「不要な通信」を分けて、必要な通信だけを通過できるようにします。外部ネットワークとDMZ、DMZと社内ネットワーク、それぞれの間にファイアウォールを置きます。外部ネットワークとDMZの間にあるファイアウォールは要・不要の判定を緩く設定しつつ、DMZと内部ネットワーク間のファイアウォールは厳しく設定することで、社内ネットワークの安全性を高めます。

4-3 損害発生時

サイバー攻撃から悪影響が波及し、最終的に生じる損害は、企業規模・業種によって異なります。規模が大きく、一般市民が金銭的損害やカード番号流出などの大きな損害を被る場合、記者会見を行って原因究明や損害賠償、今後のセキュリティ対策などを発表することが要求され、マスコミ対応の手間・費用が発生します。

BtoBの場合、取引先から損害賠償を求められることは少ないと思います(何らか保険でカバーされているケースが多い)が、セキュリティ対策が不十分であったためにサイバー攻撃を受けたと判断されると、リスクが高すぎるとして、取引停止に追い込まれ、結果的に、企業が存亡の危機に直面する事態もあり得ます。

BtoCでは、金銭的損害を被った顧客に対して、丁寧に対応して、謝罪とともに、金銭賠償を行います。その際に、業界標準のセキュリティ対策を行っていたが、攻撃側が巧妙で突破されてしまった結果なのか、それとも、二段階認証やファイアウォール、WAFなどの仕組みを入れていれば防げたものが、それすら行っていなかった結果なのか、という備えの充実度の違いは、顧客心理に大きく影響します。セキュリティ対策が不十分だった、と判断されれば、どんなに良い商品・サービスを開発していても、顧客離れは避けられないでしょう。売上減とセキュリティ強化の費用増のダブルパンチを食らうことになるので、ここでも存亡の危機に直面します。

5.サイバーリスクに対するリスクマネジメント

以上述べてきたように、攻撃⇒影響波及⇒損害発生という三段階すべてにおいて、マイナスを最小限にするためにセキュリティ対策が重要となります。第一に、EDR導入を検討しましょう。ネット接続が当たり前となった現代、サイバー攻撃の端緒は、従業員一人ひとりが使うコンピュータからの不正侵入です。ユーザーが使うコンピュータ(エンドポイント)の動作を記録・保存し、AIを活用したデータ分析手法を使用して疑わしいシステム動作を検知し、悪意のある活動・プログラムをブロックし、影響を受けるシステムを復元するための対処提案を提供する対策がEDRです。

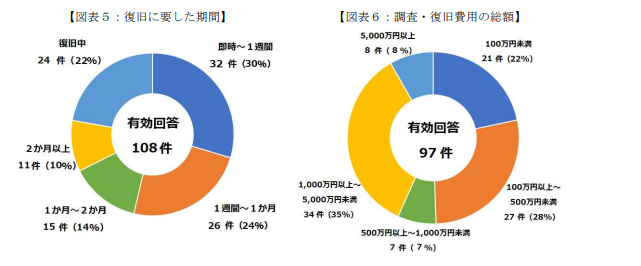

サイバー攻撃が疑われた場合、感染されたと思われるコンピュータやサーバに対して調査を行うのが通常です。これはフォレンジック調査と呼ばれ、ログファイルから不正アクセスの記録を見つけたり、削除されたファイルを復元して、どのような経路で不正アクセスがあったかを特定したり、という目的で行われます。1台100万円近くから、データ容量や緊急性によっては数百万円程度の費用がかかるケースもあり、仮に、社内の1部署、10台のコンピュータが感染した疑いがあると、調査費用だけで1000万円近くかかってしまうことになります。調査費用をカバーするためのサイバー攻撃保険も存在しますが、カバー範囲を広げると、月々の保険料も莫大になります。EDRは普段から疑わしいシステム動作を検知できるので、調査費用を抑える効果もあります。

不正侵入に早期に気づき、ネットワーク全体へ広がるのを阻止するためにもEDRは有効です。

次に、BtoCで、Webサイトへの外部からのアクセスが膨大に来る会社ではWAF導入も必須でしょう。DoS攻撃/DDoS攻撃を防ぐための盾として機能する仕組みです。前述のように、DoS攻撃/DDoS攻撃は攻撃側の負担が少なく、技術的にも容易に実行できるので、毎日、膨大な攻撃がなされます。無作為にサーバを狙うことが多く、なぜ、うちのような小さい会社を攻撃するのか?と疑問に感じてしまうような規模の会社も標的にされます。クラウド型WAFはコストも比較的低くなっているので、BtoCの会社ではぜひ、導入を検討しましょう。

最後に、こういったセキュリティ対策を外部業者へ丸投げするのではなく、社内で責任者・責任部署を置くことが大切です。小規模の企業では、システム部が存在せず、各部署でコンピュータに詳しい人が日々のトラブル対応を担っているのが実情ですが、セキュリティ対策は、労務トラブルや粉飾決算・横領といった人事・経理における問題以上に、頻度が高く、かつ、一度発生した場合の影響・損害が甚大です。人事部長、経理部長を置くのと同じように、システム部長・セキュリティ対策担当者を置くべきです。現場で攻撃を察知したら、迅速に情報をあげ、その後の対応を決める、一元化された担当者・担当部署が必須です。官庁や自治体、一定規模の大企業と取引する際には、「情報セキュリティ体制」や「情報セキュリティ管理基準」の提出が求められます。対策ソフト・仕組みの導入とともに、攻撃を検知した後の情報フローを含めた対策の組織体制(具体的な人名を入れたもの)の両輪が必要です。

5-1 サイバーリスク対策への体制づくりの流れ

「情報セキュリティ体制」や「情報セキュリティ管理基準」を作り上げるための流れは以下のようになります。

STEP1 リスク分析・評価

攻撃を受ける可能性のあるサーバやコンピュータなど、対象の洗い出しを行い、その上で、攻撃発生の可能性と発生した場合の損害の度合い(この掛け合わせが「リスク」)を評価します。

STEP2 セキュリティ担当部署・担当者の設置

どんなに小規模の会社でも、個人情報や企業秘密の管理について、何らかのマニュアルは存在しているはずです。まずは、情報管理の内部規定を整備しましょう。仮に、不正な添付ファイルを開いてしまったとすると、誰に、どのように報告をあげるか決めて、社内に周知します。

担当部署・担当者は自社が受ける可能性の高いサイバー攻撃の手法を踏まえて、対応マニュアルや社員教育を実施します。攻撃を装ったメールを外部から送ってもらい、どの程度開けてしまうかをチェックする疑似体験の訓練もよく行われています(標的型攻撃メール訓練)。

STEP3 セキュリティ強化の仕組み導入

会社規模にもよるが、ランサムウェア被害が急増していることを考慮すると、社内でファイルが暗号化されてしまった場合に業績に与える影響が非常に大きい場合には、数千万円から1億円単位の費用を掛けてでも対策を強化するべきです。社内プロセスがあまり電子化されておらず、または、ファイル規模が小さいために日々のバックアップが容易、といった特殊事情がない限りは、すべての会社で最低限のセキュリティ対策は採っておくべきです。ウイルス対策ソフトを入れていない会社はさすがに存在しないと思いますが、ファイアウォール(DMZ)やWAF導入も最低限として導入すべきです。

STEP4 リスクファイナンス

事業継続戦略(BCP戦略)の1つとして、予想外の大事故や自然災害が発生した際に、企業の財務面にどのような影響が生じるかを予測し、その影響を最小限に抑えるために事前に何ができるかを考えます。多くは損害保険に入ることが解決策ですが、サイバー攻撃保険の場合には、会社規模が小さくても多額の保険料を必要とすることも多いので、「3」のセキュリティ強化に費用を掛けることで、保険利用は回避する判断も十分にあり得ます。

STEP5 リスク対応のモニタリング

サイバー攻撃検知の仕組みを導入すれば、日々、大きな問題にはならなくても、軽微な攻撃、システム障害は起きていることが実際です。軽微なものがどのように報告され、対応方針を決定して実行されたか振り返ってみることで、今後の対応を改善していきます。

取締役会など経営陣が集まる会議でも、その月に起きた不正インシデント(不正アクセスの兆候)を報告することを定例の議題にすることで、危機意識を高めることができます。

6.まとめ

コロナ禍はテレワークやECサイト利用を促進し、企業ネットワークに対する外部からのアクセスは飛躍的に増えました。サイバー攻撃がより高度化・巧妙化していて、防御が困難になっていきます。

そして、DX推進によって、従来は申込用紙や帳簿など紙で記録されていたデータもすべてがサーバ内で管理されている状況です。社内データが暗号化されてしまうランサムウェア被害はより甚大なものとなり、企業存亡の危機ともなりえます。

さらに、顧客自身の情報に対する感度の高まり、QRコード®決済・モバイルバンキングでの取扱額の増加によって、セキュリティ対策を怠った企業のユーザーが被る損害も大きくなっています。

サイバーリスクが日に日に大きくなっていることを踏まえた対応が必要なのです。

まずはお問い合わせください!

LEC東京リーガルマインドは貴社の人材育成を成功させるため、集合研修・eラーニング研修・試験対策研修・ブレンディング研修まで、様々なプランをご用意しております。詳細資料のご請求やお見積りのご依頼は、お気軽に法人事業本部まで。

監修者情報

反町 雄彦 そりまち かつひこ

株式会社東京リーガルマインド 代表取締役社長/弁護士

| 1976年 | 東京都生まれ | |

|---|---|---|

| 1998年 | 11月 | 東京大学法学部在学中に司法試験合格。 |

| 1999年 | 3月 | 東京大学法学部卒業。 |

| 4月 | 株式会社東京リーガルマインド入社、以後5年間、司法試験対策講座の講義を行い、初学者向けの入門講座から中上級向けの講座まで幅広く担当し、多くの短期合格者を輩出した。 |

|

| 2004年 | 3月 | 司法研修所入所。 |

| 2005年 | 10月 | 弁護士登録(東京弁護士会所属)。 |

| 2006年 | 6月 | 株式会社東京リーガルマインド取締役。 |

| 2008年 | LEC司法試験対策講座統括プロデューサーを務め、以後、現在に至るまで資格試験全般についてクオリティの高い教材開発に取り組んでいるほか、キャリアデザインの観点から、多くの講演会を実施している。 |

|

| 2009年 | 2月 | 同専務取締役。 |

| 2011年 | 5月 | 同取締役。 |

| 2014年 | 4月 | 同代表取締役社長。 |

| 2019年 | 4月 | LEC会計大学院学長 |

| 2023年 | 東京商工会議所中野支部・情報分科会長に就任 | |

| 2024年 | 一般社団法人ラーニングイノベーションコンソシアムの理事に就任 |

※QRコードは株式会社デンソーウェーブの登録商標です。